应急响应web3靶场实战

做了一个应急响应的靶场现在来总结一下我做题的思路。

这个是我做题自己做题的时候的思路。

这个题我自己感觉只有第3个flag比较难找,其他的都是比较的简单,但是我做的时候没有找到第3个flag。

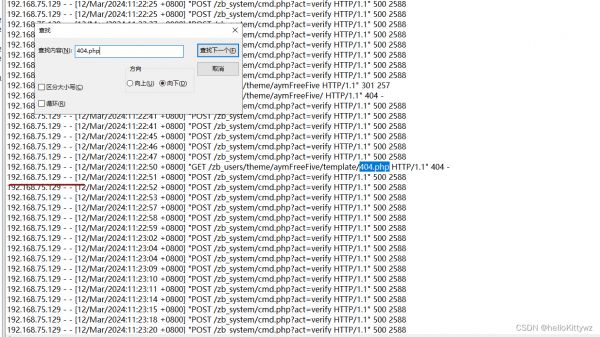

发现了后门文件,但是去看了过后跟我们想要的没有什么关系。然后看谁访问了这些文件,就说明是攻击者。

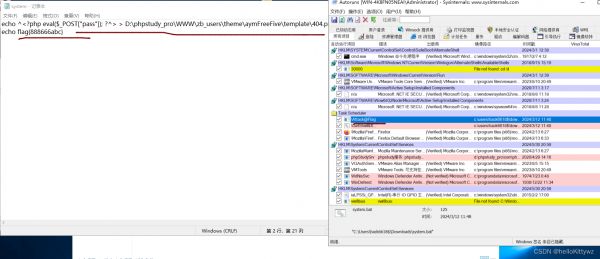

然后在查看开机启动项

看见2个可疑的东西,查看里面的内容,发现了是我们想要的flag。

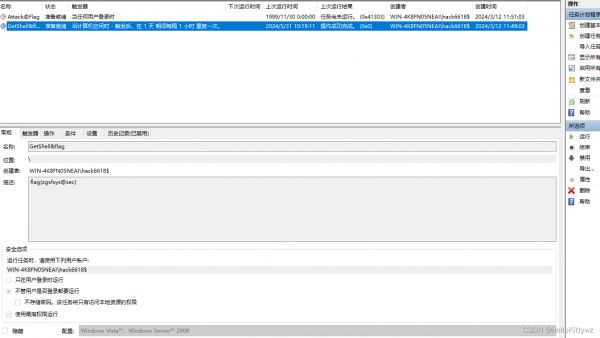

看完了开机自启动项,然后看定时任务,因为攻击者要进行权限维持,会创建定时任务,在开机自启动项目这点来下功夫,所有我们在查看计划任务的时候发现了第2个flag以及第2个ip地址

我们在查看日志的时候,可疑去查看登录成功和失败的日志也就是id为4624和4625

还可以查看创建用户的事件id,删除用户的事件id

4720,4722,4723,4724,4725,4726,4738,4740,事件ID表示当用户帐号发生创建,删除,改变密码时的事件记录。

4727,4737,4739,4762,事件ID表示当用户组发生添加、删除时或组内添加成员时生成该事件。

我发现了下面的这个,也就是第2个攻击者的IP地址

2024-03-12 11:41:57hack6618$DESKTOP-PESL5DR%%23130xc000006aNtLmSsp0x0-192.168.75.1304625

然后在用工具查看到隐藏用户,也可以到控制面板或者注册表中去查看。

我做到这点过后,怎么都找不到最后一个flag,然后我就看创建的用户的那些文件,和桌面都没有找到有用的线索,服务那些,可疑的端口,建立的连接那些我都找了的,都没有想要的。

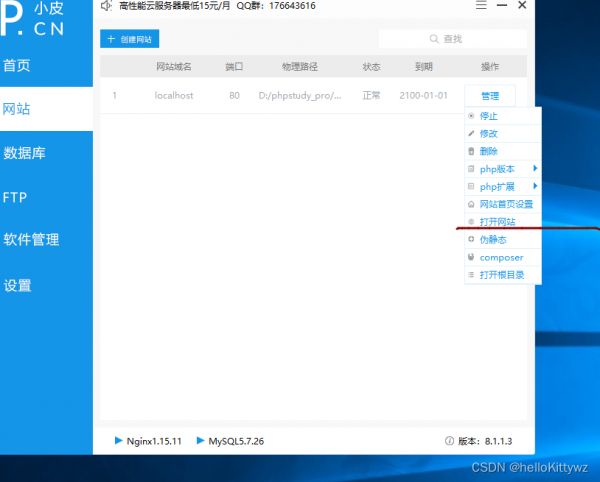

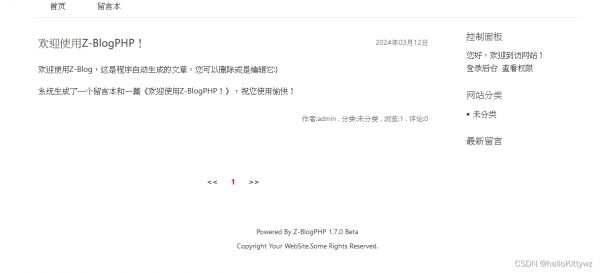

然后我看wp才发现,最后一个flag是在网站里面的

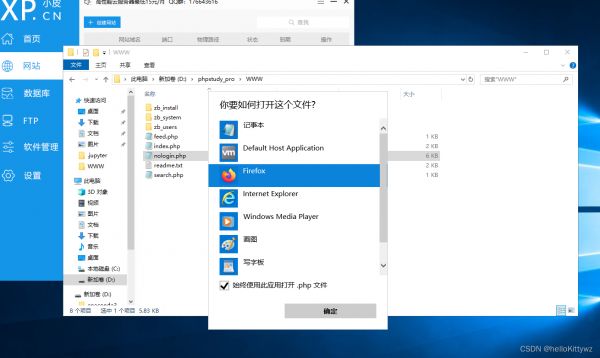

然后进行登录到后台,我先开始想到的是使用万能密码进行登录或者是暴力破解进行登录,然后都要不行,后面我想到了这个不是我自己的服务器吗,我想干什么就干什么,然后就重置了管理员的密码,也就是进入到网站后台,查看到了hack这个隐藏用户留下的第3个flag

在我登录失败的时候出现了这个,管理员忘记密码怎么办????

我们就下载然后重置密码

下载下来移动到根目录进行浏览器打开

打开重置密码

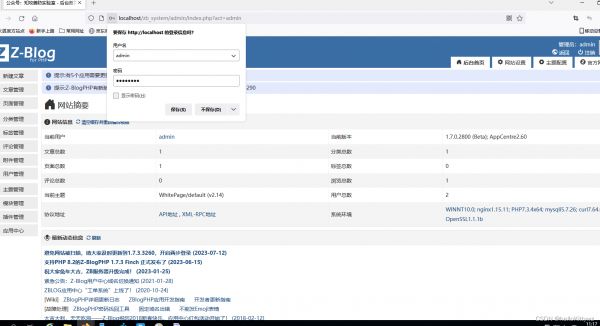

进行登录操作

在用户管理的地方找到了第三个flag这个是我没有想到的地方

也是让我积累了排查的时候多一点的思路。多做做实践才慢慢掌握思路。也是收获了一些。

相关知识

应急响应web3靶场实战

[护网训练]应急响应靶机整理

【题解】应急响应靶机训练

保障中心组织开展应急救援紧急拉动训练 强化应急响应能力提升

前来挑战!应急响应靶机训练

应急响应靶机训练

Windows靶机应急响应(一)

Windows应急响应靶机

台风“小犬”逼近 广东提升防风应急响应至Ⅲ级

消防应急演练效果评估总结(精选18篇)

网址: 应急响应web3靶场实战 https://m.mcbbbk.com/newsview206345.html

| 上一篇: 如何帮助应激反应中的猫咪恢复平静 |

下一篇: 兴安县兴安镇:开展2024年度森 |